-

자동위협분석대응(ATH) - Threat Tracker

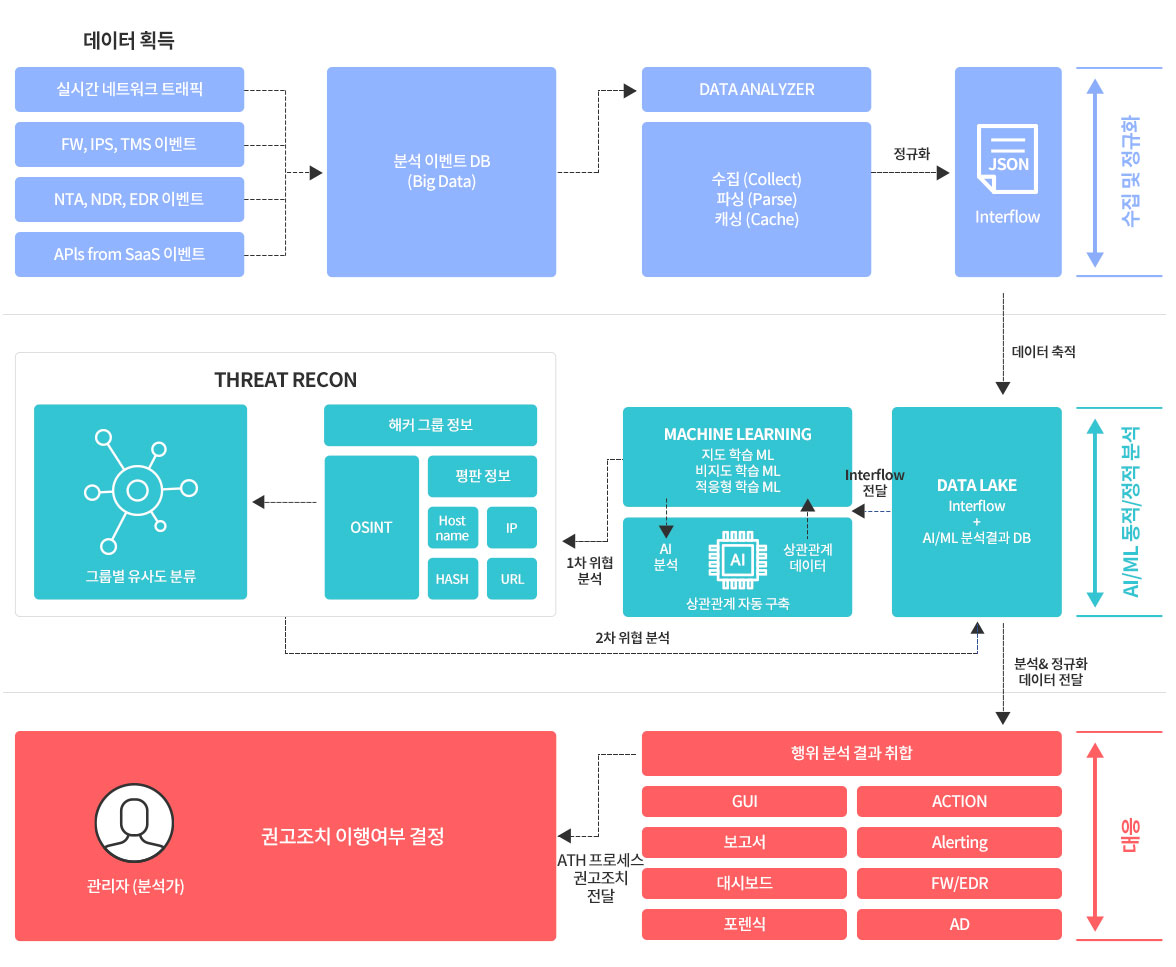

Threat Tracker는 이상적인 보안운영센터(SOC) 구현의 필수적인 요소인

위협 정보에 대한 가시성 확보 및 조치를 위해 지능형 위협 자동 조사,

위협 발생 시 자동 알림, 설정 지원 등의 기능을 제공하는 자동위협

분석대응(ATH) 시스템입니다. 현재 SIEM, SOAR, SOC 등으로 구성된

보안 체계의 문제점인 방대한 데이터의 처리와 신속한 탐지 및 대응 역량을

강화하는데 효과적인 솔루션으로 완벽한 ATH 기능을 수행하기 위한

필수 기능(NTA, UBA, EBA, Sandbox 등)을 모두 제공합니다. -

특징 및 기대효과

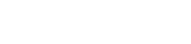

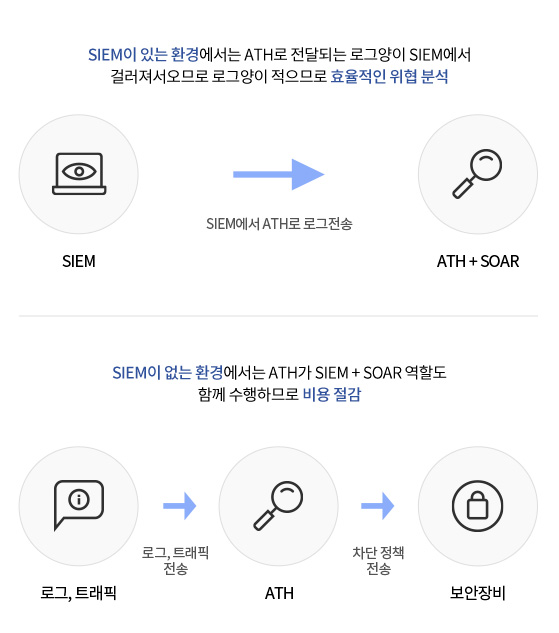

완벽한 SOC(Security Operation Center) 구성

현재 SOC는 사람이 직접 위협에 대해서 분석하므로 실시간 위협 분석이 불가능하며, 다양한 위협 모두에 대한 분석이 어려움 SOAR(Security Orchestration, Automatic and Response) 도입 전 ATH를 도입하여 SIEM → ATH → SOAR 순으로 데이터를 처리하도록 하여 완벽한 SOC 확보 고객 환경에 따른 SIEM 유무 / SOAR 유무에 따라 ATH를 유연하게 구성하여, 각 환경에 최적화된 SOC 운영체계 확보-

ATH 도입 1안 (SIEM 유무)

-

ATH 도입 2안 (SOAR 유무)

-

국내 환경에 최적화된

DB 제공 -

최적화된 DB

전문 해킹 그룹의 상세정보 제공 -

모든 위협 이벤트에

MITRE ATTACK Matrix를 제공 -

MITRE ATTACK Matrix를 제공

쉽고 빠르게 대응 -

과도한 데이터 및 이벤트에 대한

피로도 감소 -

비교적 낮은 운영 난이도로

보안기술인력 충원에 대한 부담 감소

지능형 위협 자동 조사

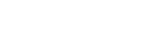

장비에 내장된 위협 라이브러리를 통하여 자동으로 정확하게 위협을 탐지하고 분석(인력에 의한 위협 분석 시 실시간 대응 불가) 기존에 설치된 보안 장비 및 단말의 로그를 수집하고 ThreatTracker의 기본 보안 기능(NTA, IDS, SANDBOX, EBA, UBA, Phishing URL, 글로벌 TI DB + 한국형 TI DB)을활용하여, 실시간 상관 분석을 통하여 정확하게 위협을 탐지

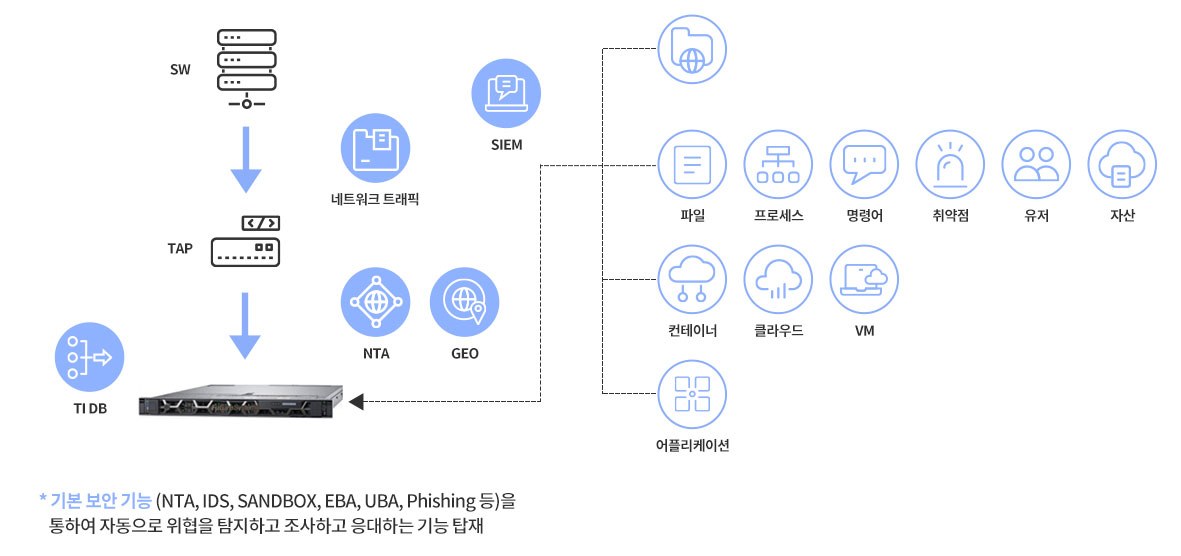

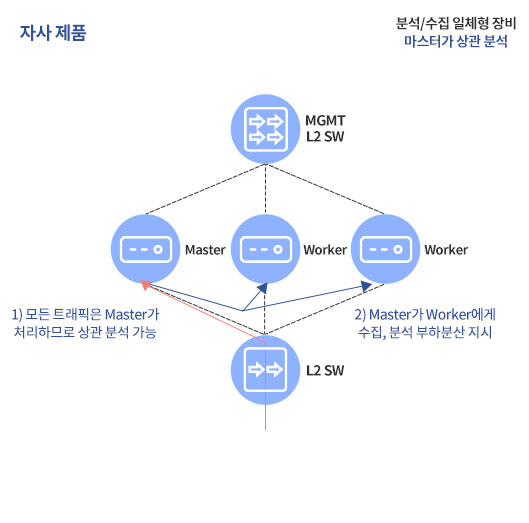

원활한 실시간, 상관 분석을 위한 성능 보장

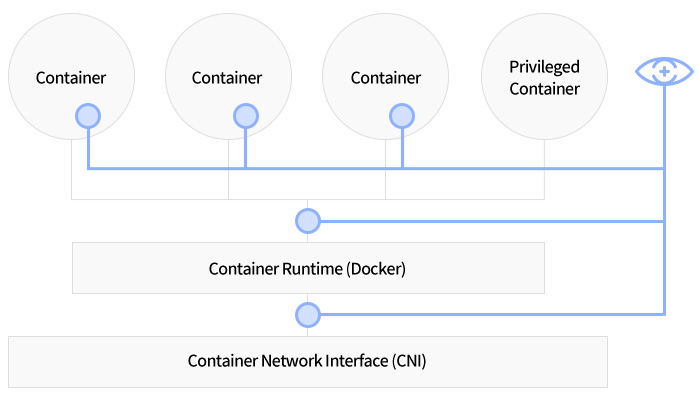

수집, 분석 기능을 세분화하여 컨테이너로 구성함으로써 특정 작업의 부하 증가/감소 시 컨테이너는 자동으로 증감하도록 설계 (쿠버네티스 컨테이너 사용) 트래픽 및 로그 양이 증가하더라도 DB 검색 결과를 3초 이내로 출력 분석/수집 일체형 장비를 통해 L4 SW 없이 클러스터 구성이 가능하며 실시간 상관 분석 및 탐지를 수행

컨테이너 환경의 침해 위협 분석

컨테이너 환경에서도 내부에 소스코드를 심지 않고 직접 하나의 컨테이너로 동작하여 완벽하게 침해 위협을 분석하고 조사 일반적인 가상화 환경은 호스트 별로 별도의 OS가 있어서 백신 등의 보안 제품 설치가 가능하지만 컨테이너는 별도의 OS가 없으므로 컨테이너 전용보안 제품이 필요하며, Threat Tracker는 이러한 컨테이너 구성환경을 완벽하게 지원

-

컨테이너 탐지 항목

Process Info Command execution File writes / deletes Correlated by container namespace 메타데이터 컨테이너 간의 통신 트래픽 컨테이너 내 / 외부 통신 트래픽

주요 기능 수집 / 탐지 / 조사 / 대응 Process 구현

-

수집

다양한 IT인프라 환경 전반의

광범위한 데이터 수집 -

탐지

수집 정보 정형화 및

머신러닝/AI 기반 위협 행위 탐지 -

조사

위협의 근거 및 공격자,

공격 형태, 히스토리 등의

상세 분석 방안 제공 -

대응

위협 탐지 시 알림

및 통신/계정 차단 등

자동화된 대응 체계 수립 지원

-

글로벌 TI DB 및 한국형 TI DB 탑재

글로벌 TI DB를 이용하여, 50,000 이상의 IPS Rule, C&C, IP/URL/HASH

평판 등의 정보와, 한국형 TI DB의 국내에 최적화된 해커 그룹 정보,

IP/URL/HASH 평판 등의 약 30,000개 이상의 Rule 정보를 이용 업데이트되는 글로벌 TI DB, 한국형 TI DB는 시스템에 저장되어

인터넷이 연결되지 않은 환경에서도 저장된 DB를 사용 -

위협 알림 및 자동 설정 지원

ATH 플레이북을 통해 위협 발생 시 자동으로 해당 장비에 설정 기능 지원

(SOAR의 일부 기능 지원) 다양한 알림 및 설정 지원 (Email, Slack, Webhook, 방화벽 정책 차단,

이벤트 로그 발생, User 차단, Script 실행) SOAR가 없어도 일부 기능을 지원함으로 편리한 자동 설정 운영 환경 제공 -

NTA, SIEM 기능 지원

분석 대상 트래픽의 메타데이터를 수집하고, 다양한 머신러닝 알고리즘으로

실시간 학습하여 방화벽 / 웹 방화벽, 소스 / 목적지, 평판,

어플리케이션 / 단말 / 유저 등 특이사항을 탐지 · 분석 네트워크, 보안, 단말 장비 등의 로그를 수집하여, 상관 분석 기능 제공 -

IDS, Sandbox, Phishing 기능 지원

NTA 기능으로 수집한 트래픽에서 네트워크, 어플리케이션,

호스트 기반 공격인 멀웨어 등을 탐지 패킷에 포함된 파일을 보호된 영역에서 위해성 여부를 분석 자체 Phishing 방지 기능을 통해 악성 URL 접근 탐지 -

EBA, UBA 기능 지원

AD, LINUX, ,MS Agent에서 발생하는 유저 행위와 로그 및 시스템 변경 사항

등을 취합하여 분석하며, EDR의 ED(Endpoint Detection)

위주의 역할을 수행 ※ 백신과의 충돌을 피하기 위해

Response 기능은 제한적으로 운용 Quest 제품과 연동하여 AD서버 분석 및 제어를 지원 -

한국형 CTI ThreatRecon Portal

‘NSHC Red Alert’ 내의 CTI 브랜드인 ThreatRecon를 이용하여 단순히

DB형태로 Indicator만을 나열한 정보를 제공하여 분석가가

쿼리를 통해 분석해 나가는 것이 아닌 대시보드에

시각적인 요소를 추가하여 보다 더 직관적으로 정보를 제공 -

머신러닝 기능

위협 탐지를 위해 다양한 항목에 대한 머신러닝 수행 현재 상태를 비지고 학습하며 Phishing URL 추가와 같은 지도학습과

모의 해킹처럼 학습하지 말아야 할 이벤트는 머닌러싱 학습에서

제거할 수 있는 적응형 지도학습 기능 지원 -

포렌식(Forensic) 기능

수집된 중거와 사이버 킬 체인 기준으로 현재 위협의 대상 및

침해사고의 대상과 공격 기법, 피해 내용 등을 자동으로 조사 침해 단계별로 그래프와 도표를 이용하여 정보 제공

제품 아키텍쳐

Auto Threat Hunting Platform Process